在当今高度互联的数字时代,数据处理与存储服务构成了企业运营的核心基础设施。这些承载着关键业务与敏感信息的系统,也时刻面临着来自网络的各类安全威胁。作为Linux系统中历史悠久且功能强大的网络安全工具,iptables防火墙在保护这些关键服务方面,扮演着不可或缺的角色。本文将深入分析iptables如何为数据处理与存储服务构建坚实的安全屏障。

一、iptables与数据处理/存储服务安全需求

数据处理服务(如数据库服务器、大数据计算平台)和存储服务(如文件服务器、对象存储、备份系统)通常具有以下安全特点:

- 高价值目标:数据本身是攻击者的主要目标,易遭受数据窃取、篡改或勒索。

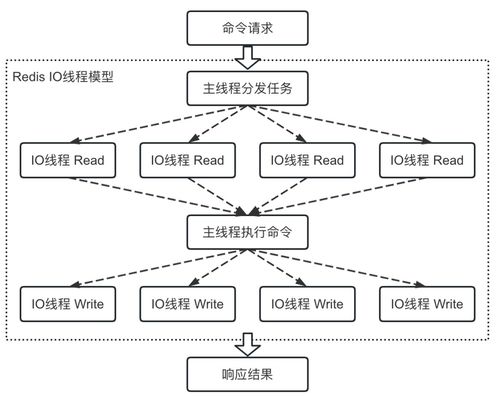

- 特定端口暴露:如MySQL的3306端口、Redis的6379端口、NFS的2049端口、Samba的445端口等,这些端口是服务入口,也是主要攻击面。

- 性能敏感:防火墙规则不应引入过高延迟,影响数据读写或计算性能。

- 访问模式明确:通常只有特定的应用服务器、管理终端或信任的IP段需要访问。

正是基于这些特点,iptables提供的细粒度、基于状态的包过滤能力显得尤为合适。

二、iptables核心机制与数据服务防护策略

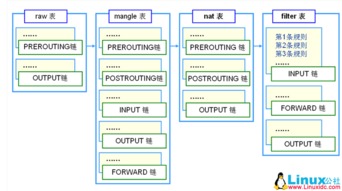

1. 链(Chains)与表(Tables)的针对性应用

- FILTER表:最常用,用于定义允许或拒绝数据包的规则。对于数据服务,我们主要在

INPUT链(处理到达本机的包)和FORWARD链(处理经本机转发的包,如网关场景)上设置规则。

- INPUT链策略:默认策略应设置为

DROP或REJECT,遵循“默认拒绝,显式允许”的原则。

2. 基于状态(Stateful)的过滤

这是保护数据服务的关键。iptables可以识别连接的状态(NEW, ESTABLISHED, RELATED等)。

- 一条经典的规则是允许所有已建立连接和相关的回包:

`bash

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

`

这确保了服务端在响应合法客户端请求时,数据流能够顺畅返回,而无需为每个返回的数据包单独开端口,极大增强了安全性。

3. 精细化访问控制

针对数据服务的特定端口和可信源IP进行精确放行。

- 示例:仅允许内部应用服务器访问MySQL

`bash

iptables -A INPUT -p tcp --dport 3306 -s 10.0.1.0/24 -m state --state NEW -j ACCEPT

`

此规则只允许来自10.0.1.0/24网段的新建连接访问3306端口。

- 示例:限制管理端口(如SSH)的访问

`bash

iptables -A INPUT -p tcp --dport 22 -s 192.168.1.100 -j ACCEPT

`

将SSH访问严格限制在特定的管理IP上。

4. 保护存储服务(如NFS/Samba)

存储服务可能使用多个端口或动态端口。除了控制主要端口(如NFS的2049),还需要处理rpcbind(端口111)和相关服务。结合rpcinfo命令找出所有在用端口,并进行统一管理。更安全的做法是将访问限制在物理安全的内部网络。

5. 应对DDoS与暴力破解

数据处理服务常成为DDoS或密码暴力破解的目标。iptables可以配合limit或hashlimit模块进行速率限制。

- 示例:限制每分钟对Redis端口的连接尝试

`bash

iptables -A INPUT -p tcp --dport 6379 -m state --state NEW -m limit --limit 30/minute --limit-burst 50 -j ACCEPT

`

超过此限制的新连接将被丢弃,有效缓解攻击。

三、高级策略与最佳实践

1. 日志记录与分析:对关键规则(如被拒绝的访问尝试)添加-j LOG动作,记录日志到/var/log/messages或专用日志文件,便于事后审计和攻击分析。

`bash

iptables -A INPUT -p tcp --dport 3306 -j LOG --log-prefix "[IPTABLES DB DENY] "

`

- 规则优化与性能:将最频繁匹配的规则(如

ESTABLISHED,RELATED规则)放在链的前部,减少规则遍历开销。避免使用过多复杂且不常用的规则。

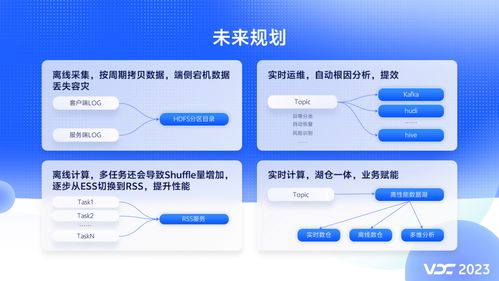

- 结合网络分段:将数据处理与存储服务器部署在独立的、受保护的子网(如DMZ或私有后端网络)中,在网关和主机两层部署iptables策略,实施纵深防御。

- 脚本化与持久化:所有规则应写入脚本(如

/etc/iptables.rules),并使用iptables-save和iptables-restore工具或系统服务(如netfilter-persistent)确保重启后规则自动生效。

四、iptables的局限性与互补方案

尽管iptables功能强大,但在现代云原生和微服务架构下也存在局限:

- 规则管理复杂度:大规模集群中,管理每台主机的规则集非常繁琐。

- 缺乏应用层感知:无法理解SQL查询或存储协议的具体内容。

- 动态环境适应差:在容器频繁启停、IP动态变化的场景中,静态IP规则难以维护。

因此,在实际生产环境中,iptables常与以下方案结合使用:

- 上层防火墙/Web应用防火墙(WAF):防护SQL注入、API滥用等应用层攻击。

- 软件定义网络(SDN)与安全组:在云环境中,利用云平台提供的安全组进行网络层隔离。

- 容器网络解决方案:如Calico、Cilium等,它们底层可能仍使用iptables,但提供了更高级的、基于策略的抽象。

- 入侵检测/防御系统(IDS/IPS):如Suricata,与iptables联动,实现更深度的威胁检测与主动阻断。

结论

iptables作为一个成熟、灵活且高性能的网络层防火墙工具,在保护数据处理与存储服务的基础网络访问安全方面,依然具有核心价值。通过实施基于状态的、精细到端口和源IP的访问控制策略,并结合速率限制和日志审计,可以有效地将未经授权的访问拒之门外,为关键数据服务构建起第一道坚实的防线。在日益复杂的威胁 landscape 下,必须认识到其局限性,并将其作为纵深防御体系中的一个关键环节,与其它层次的安全措施协同工作,方能构建起真正稳固的数据安全堡垒。